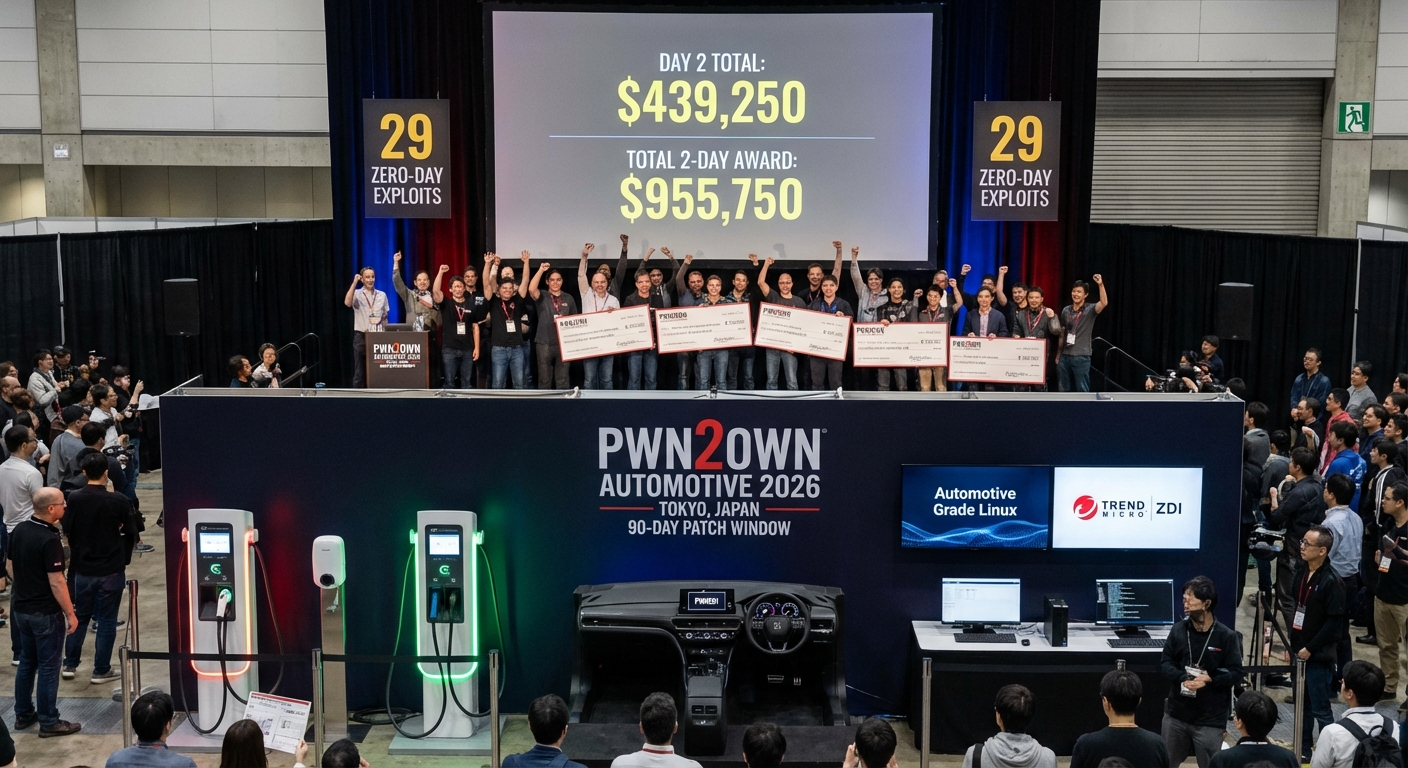

ในวันที่สองของการแข่งขัน Pwn2Own Automotive 2026 ที่กรุงโตเกียว ประเทศญี่ปุ่น นักวิจัยด้านความปลอดภัยได้ค้นพบและใช้ประโยชน์จากช่องโหว่ Zero-day ที่ไม่ซ้ำกันถึง 29 รายการ ในเทคโนโลยีที่เกี่ยวข้องกับยานยนต์ และได้รับรางวัลเป็นเงินสดรวม 439,250 ดอลลาร์สหรัฐฯ เป้าหมายของการโจมตีรวมถึงเครื่องชาร์จรถยนต์ไฟฟ้า (EV chargers), ระบบสาระบันเทิงในรถยนต์ (IVI systems) และระบบปฏิบัติการของรถยนต์ (เช่น Automotive Grade Linux) โดยรวมแล้วหลังจากการแข่งขันสองวัน นักวิจัยได้รับรางวัลรวม 955,750 ดอลลาร์สหรัฐฯ จากการใช้ประโยชน์จากช่องโหว่ Zero-day ทั้งหมด 66 รายการ ผู้จำหน่ายผลิตภัณฑ์มีเวลา 90 วันในการพัฒนาและออกแพตช์แก้ไขช่องโหว่เหล่านี้ ก่อนที่ Zero Day Initiative ของ TrendMicro จะเปิดเผยต่อสาธารณะ

Severity: สูง

System Impact:

- เครื่องชาร์จรถยนต์ไฟฟ้า (EV chargers)

- ระบบสาระบันเทิงในรถยนต์ (In-vehicle Infotainment – IVI systems)

- ระบบปฏิบัติการของรถยนต์ (เช่น Automotive Grade Linux)

- เครื่องควบคุมการชาร์จ Phoenix Contact CHARX SEC-3150

- เครื่องชาร์จ EV ChargePoint Home Flex

- สถานีชาร์จ EV Grizzl-E Smart 40A

- เครื่องรับนำทาง Kenwood DNR1007XR

- เครื่องรับมัลติมีเดีย Alpine iLX-F511

- สถานีชาร์จ Alpitronic HYC50

- ระบบ Infotainment ของ Tesla

- เครื่องรับสื่อดิจิทัล Sony XAV-9500ES

- Autel MaxiCharger

Technical Attack Steps:

- การใช้ประโยชน์จากช่องโหว่ Zero-day 29 รายการที่ไม่ซ้ำกัน

- การรวมช่องโหว่ข้อมูลรั่วไหล (information leak) และช่องโหว่การเขียนข้อมูลเกินขอบเขต (out-of-bounds write flaw) เพื่อให้ได้สิทธิ์ระดับ root บนระบบ Infotainment ของ Tesla ผ่านการโจมตีแบบ USB

- การรวมช่องโหว่ Zero-day สามรายการเพื่อให้สามารถรันโค้ดระดับ root (root-level code execution) บนเครื่องรับสื่อดิจิทัล Sony XAV-9500ES

- การสาธิตการโจมตีแบบ Zero-day exploit chains ที่มุ่งเป้าไปที่ Automotive Grade Linux และสถานีชาร์จ Alpitronic HYC50

Recommendations:

Short Term:

- ผู้จำหน่ายระบบที่ถูกโจมตีควรรีบพัฒนาและออกแพตช์แก้ไขช่องโหว่ Zero-day ที่ถูกรายงานภายใน 90 วัน เพื่อป้องกันการถูกใช้ประโยชน์ในอนาคต

- ผู้ใช้งานควรอัปเดตซอฟต์แวร์และเฟิร์มแวร์ของอุปกรณ์ยานยนต์และสถานีชาร์จ EV ทันทีที่มีแพตช์แก้ไขออกมา

Long Term:

- อุตสาหกรรมยานยนต์ควรลงทุนในการวิจัยและพัฒนาเพื่อเสริมสร้างความปลอดภัยของระบบ EV, IVI และ OS ของรถยนต์อย่างต่อเนื่อง โดยเน้นหลักการ ‘Security by Design’ ในทุกขั้นตอนของการพัฒนาผลิตภัณฑ์

- ส่งเสริมการมีส่วนร่วมในกิจกรรมการค้นหาช่องโหว่เชิงรุกเช่น Pwn2Own เพื่อระบุและแก้ไขจุดอ่อนด้านความปลอดภัยก่อนที่จะถูกผู้ไม่หวังดีนำไปใช้ประโยชน์ในการโจมตีจริง

Share this content: